一覧

サブ-ナビゲーション

情報セキュリティの取り組み

情報セキュリティ

当社グループは、情報セキュリティを経営上の課題のひとつに位置付けており、個人情報の取り扱いを含め、情報管理の徹底を図ることで安全な事業運営を目指します。

基本的な考え方

当社グループは、情報セキュリティを経営課題のひとつに位置付けており、特に顧客および取引先の個人情報については最も重要な情報資産のひとつと認識して、漏えいや滅失、破損リスクの低減に取り組んでいます。

管理体制

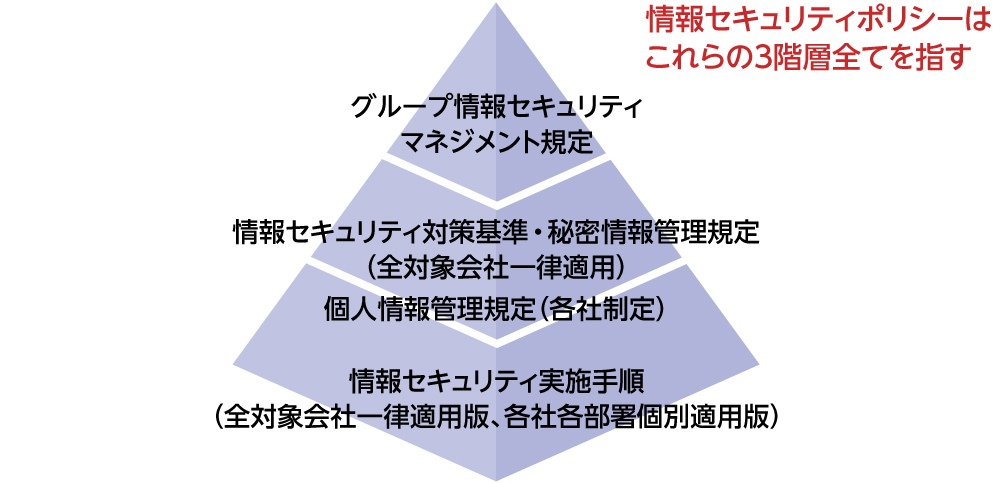

当社グループの情報セキュリティポリシーを守るため、「グループ情報セキュリティマネジメント規定」「情報セキュリティ対策基準」「秘密情報管理規定」、そして各種の実施手順を定め、その遵守を義務付けています。

グループ情報セキュリティマネジメント規定:

当社グループが所有または管理する情報資産を、盗難、漏えい、改ざん、破壊行為等から防ぎ、企業の損失を最小化することを目的として、当社グループにおける情報セキュリティについてマネジメントシステムの構築および運用に関する基本的事項を定めたもの。

情報セキュリティ対策基準:

当社グループが電磁的情報資産に対して取るべき情報セキュリティ対策の基準を定めたもの。

秘密情報管理規定:

情報資産全般の機密性を維持するための管理方法に関する基本指標を定めたもの。

個人情報管理規定:

個人情報の取り扱いに関する基本的事項を定めたもの。

情報セキュリティポリシーと文書の体系図

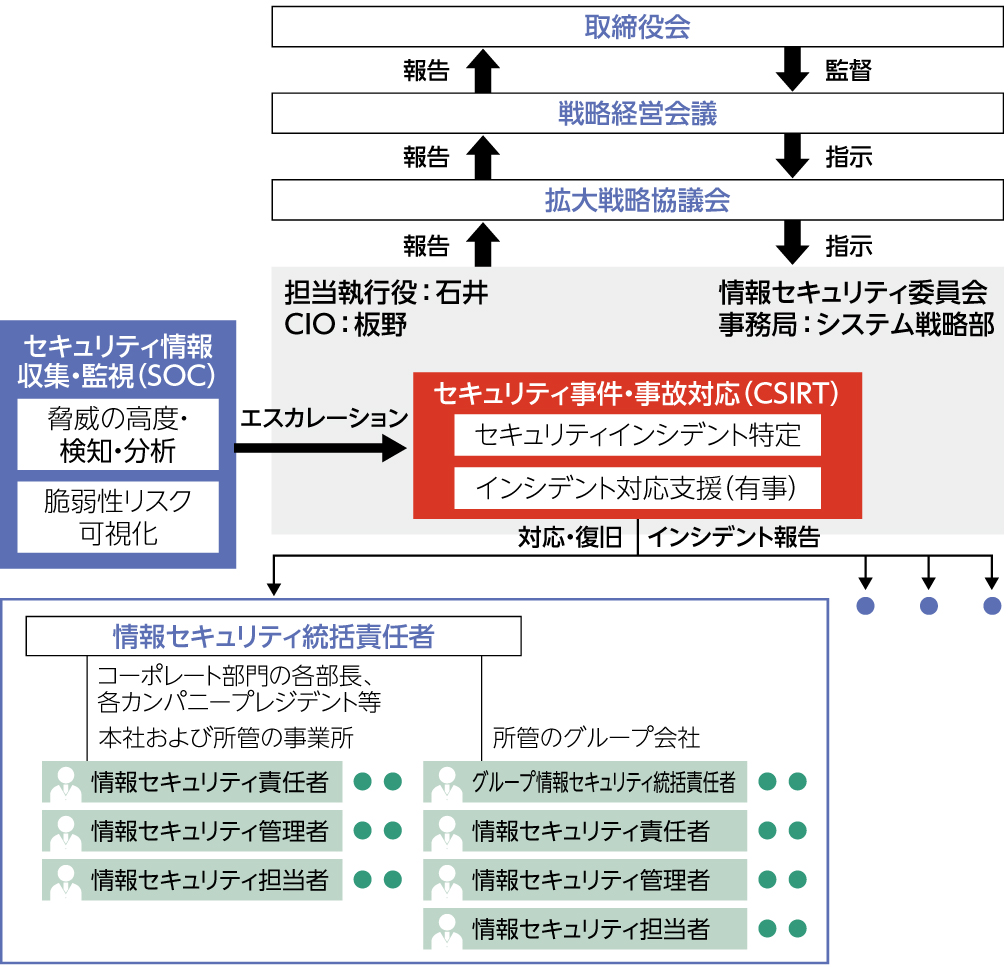

また、情報セキュリティポリシーの確立、導入、運用、監視、見直し、維持および改善を実施する「情報セキュリティ委員会」を設置し、その実効性を確保するため、当社およびグループ各社に情報セキュリティ統括責任者を置き、運用・監視にあたっています。

情報セキュリティ運用管理体制

情報セキュリティ遵守に向けたさまざまな取り組み

情報セキュリティ活動においては、大規模災害時等の事業継続も視野に入れて情報インフラの強化拡充に努めるとともに、情報システムに関するさまざまな技術的対策の強化並びにマネジメントシステムの導入と運用を柱としています。技術的対策では、既知の脆弱性を狙った攻撃に対して被害に遭わないための防御策を充実させる一方、標的型攻撃等の新たな脅威に対しては、「多層防御の拡充」「被害の早期検知」といったリスク低減策に取り組んでいます。近年、感染被害が増加しているランサムウェア(身代金要求型ウイルス)をはじめとしたウイルスへの対策については、当社および全グループ会社へ、脆弱性に対する修正プログラムやアップデートを強制的に適用させるシステムを海外グループ会社まで導入しています。

マネジメント面では、パフォーマンス評価、従業員教育といったPDCAサイクルを反復実施することで、セキュリティレベルの維持向上に努めています。

2025年度の施策として、2023年度に監視対象を個人のPCにまで拡大し、2024年度にはさらにOT(Operational Technology)領域に拡大したセキュリティ・オペレーション・センター(SOC)の安定運用と監視対象領域の拡大を、引き続き取り進めます。また、セキュリティインシデント対策チーム(CSIRT)の活動の定着化を図り、情報セキュリティ教育、訓練によるセキュリティ意識の向上とレベルの統一を図ります。

さらに、日本国内法やGDPRのみならず、各国の個人情報保護法への対応によるコンプライアンス遵守に加え、前述したOT領域についてデジタル化、スマートファクトリー化に備えた新たなセキュリティ施策やサプライチェーンリスクマネジメントの強化も実施していく計画です。また、昨今利活用場面が拡大しているAIについても、外部のAIサービスを含めた利用に際してのガイドラインを定めており、概要について、今後、公開を進めていく所存です。一方、自社で開発・運用する場合も踏まえて、透明性、公平性、安全性などを確保し、セキュリティリスクを最小限に抑えるための枠組みやルールの整備についても取り進めます。

深刻化するセキュリティの脅威に対して、今後とも、さまざまな技術的対策を、総合的・効率的かつ適切なレベルで検討・実施していきます。

世界中に広がる脅威に備えて

グローバルネットワークの再構築とインシデント対応体制の強化

グローバル化が進む現代社会において、企業は世界中に拠点を展開し、国際的なビジネスネットワークを築いています。しかし、これに伴い、サイバーセキュリティの脅威もまた世界規模で拡大しています。国家間の紛争や政治的対立、犯罪組織による金銭目的の攻撃など、サイバー攻撃はますます高度化・多様化しており、企業はこれに対応するための強固なセキュリティ対策を講じることが急務となっています。当社グループは、世界32ヵ国にグループ会社・拠点を保有しているため、本社機能のある日本だけでなく、事業を展開するグローバル全体で、これらのサイバー脅威に備える必要があります。

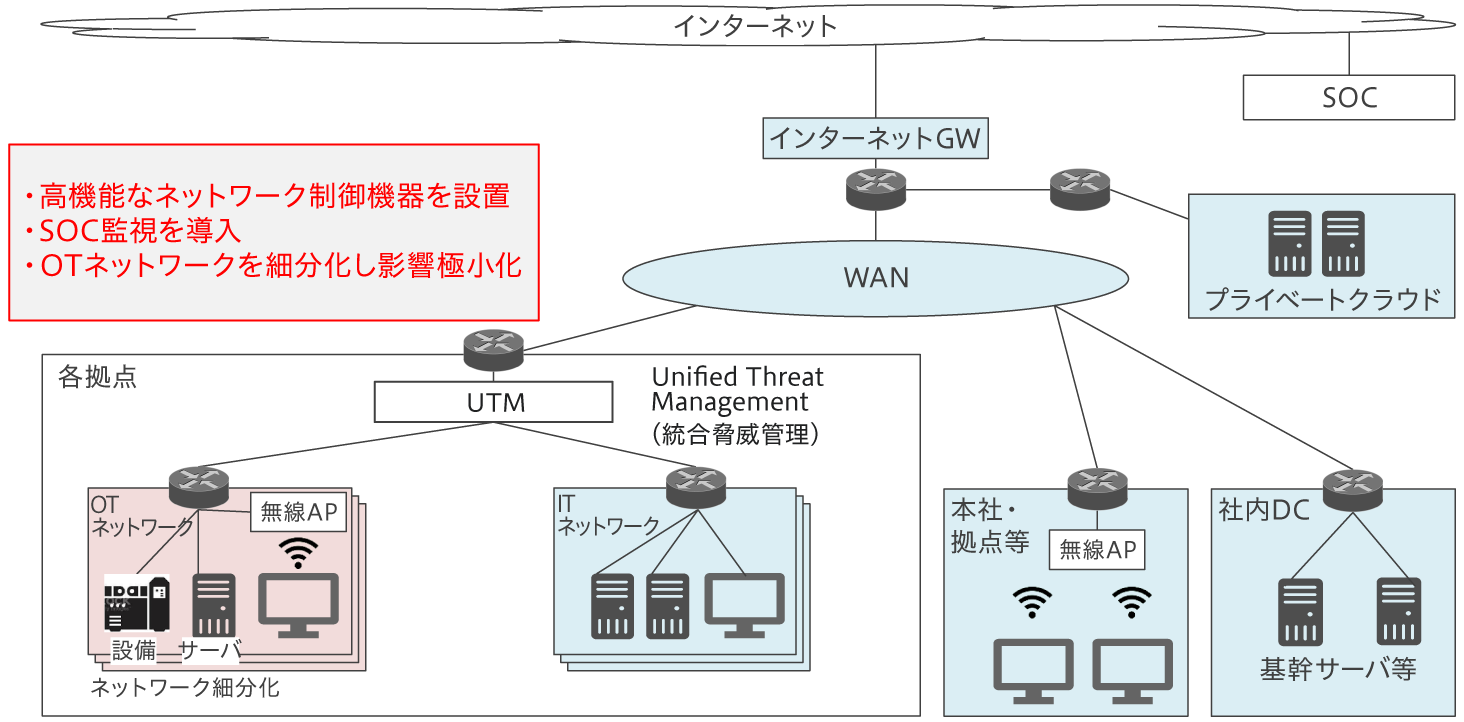

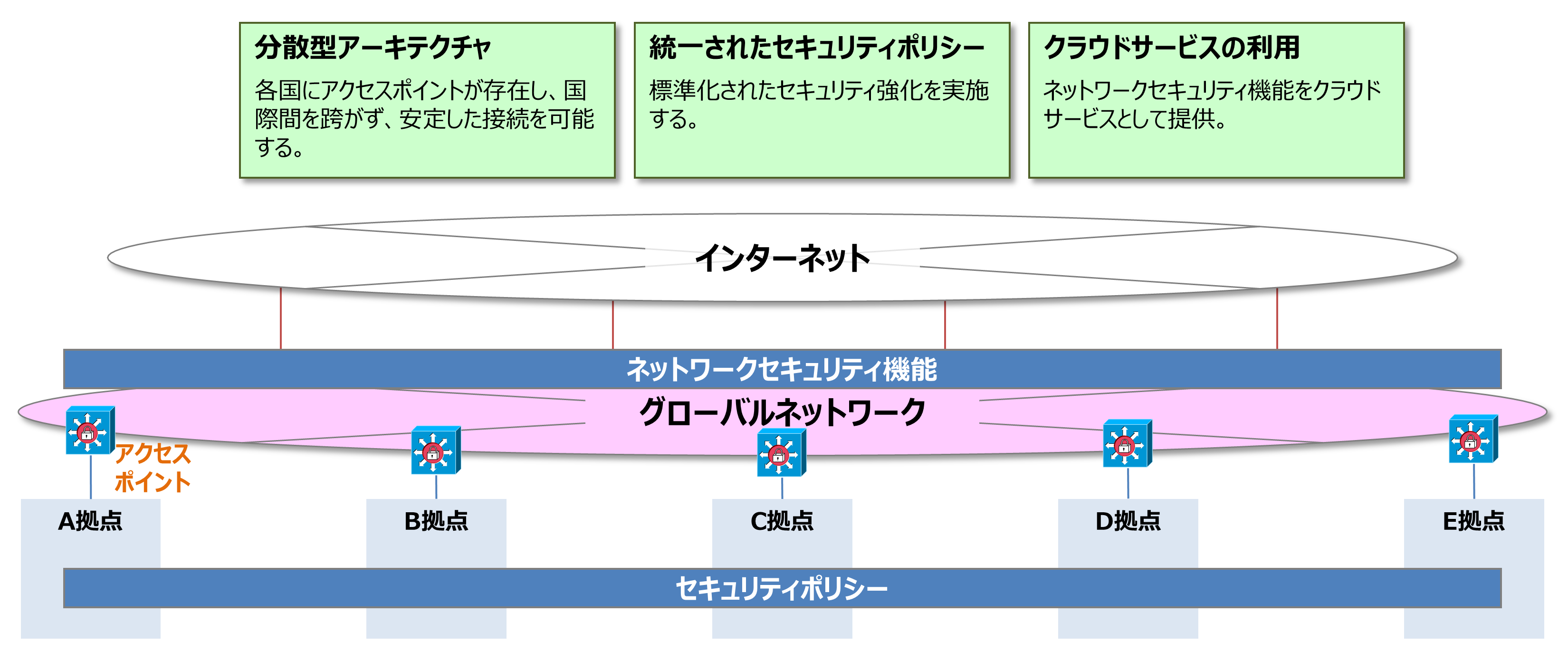

ネットワークの再構築

まず、企業が直面するサイバー脅威に対抗するためには、グローバルネットワークの再構築が不可欠です。従来の集中型ネットワークでは、中央サーバーやデータセンターが攻撃を受けると全体が機能不全に陥るリスクがあります。これを防ぐために、分散型アーキテクチャの導入が求められます。分散型アーキテクチャでは、各拠点が独立して運用され、一部の拠点が攻撃を受けてもほかの拠点に影響を与えない構造となります。これにより、全体のセキュリティ強度が向上し、リスクを分散させることができます。

セキュリティ対策の標準化

次に、グローバル規模でのセキュリティ対策の標準化が重要です。各拠点が個別にセキュリティ対策を講じている状況では、対策が遅れている拠点が脆弱性となり、攻撃者の標的になるリスクが高まります。このため、全社的に統一されたセキュリティポリシーを策定し、各拠点で一貫して実施することが必要です。これにより、全体として均一なセキュリティレベルを維持し、個々の拠点の脆弱性を排除することができます。

また、ネットワークセキュリティ機能をクラウドサービスとして提供し、分散した環境でも一貫したセキュリティポリシーを適用できます。各拠点やリモートワーカーに対して一元的なセキュリティ管理が可能となり、セキュリティ対策のばらつきを排除し、統一された基準を維持します。さらに、リアルタイムの脅威インテリジェンスを活用して最新のサイバー脅威に迅速に対応できる柔軟性を提供します。

インシデント対応体制の強化

セキュリティ対策の一環として、インシデント対応体制の強化も重要です。インシデント対応計画を策定し、サイバーインシデントが発生した際の具体的な対応手順を明確にします。また、グローバルで情報セキュリティを運用する体制を構築し、各地域の管理者と連携して情報共有や対応策の統一を図ります。定期的な訓練とシミュレーションを実施することで、従業員の対応能力を向上させ、計画の実効性を検証します。これにより、インシデント発生時には迅速かつ的確な対応が可能となり、被害を最小限に抑えることができます。

防御から検知・対応へ

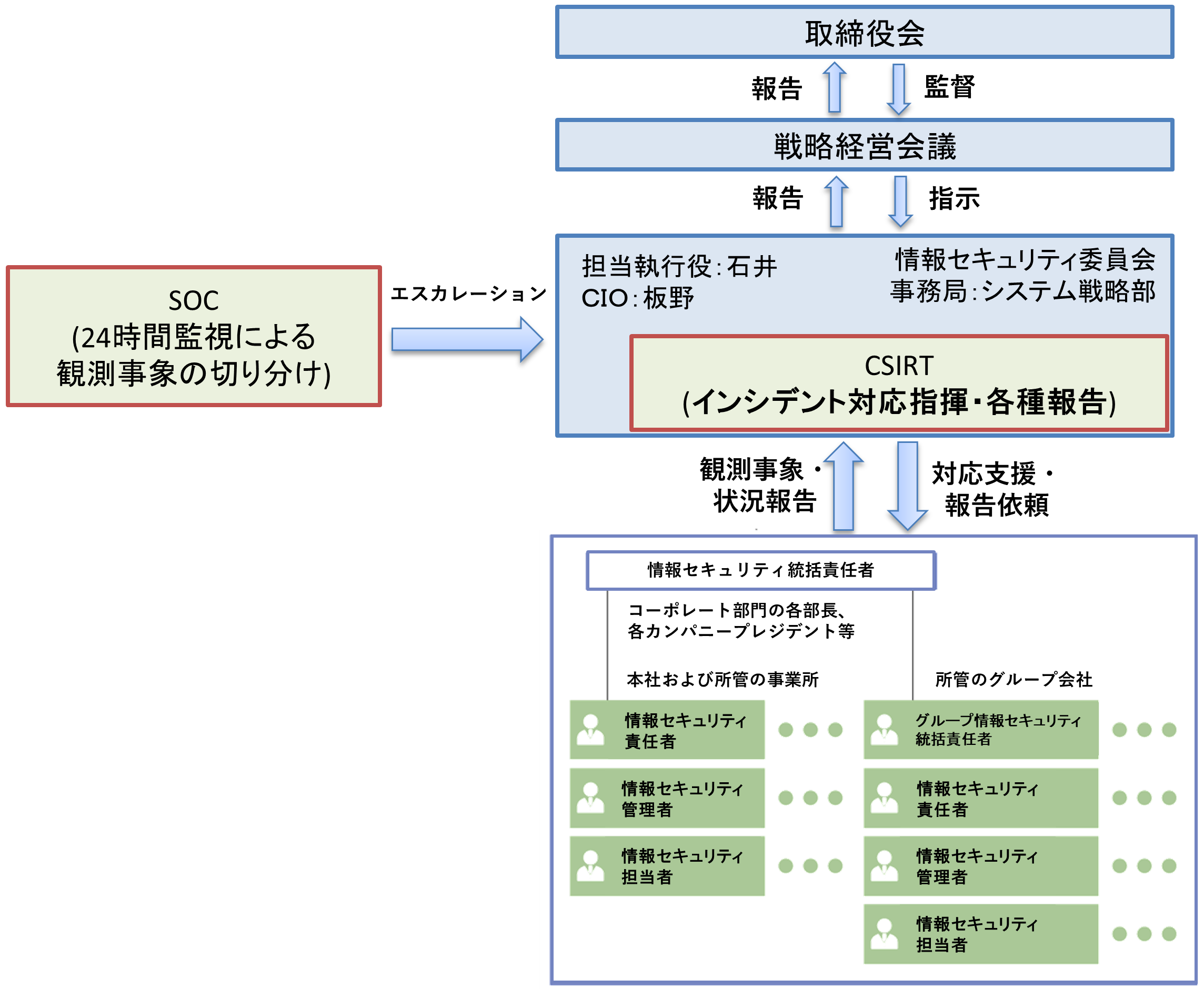

SOC/CSIRTとは

情報セキュリティの重要性が年々高まる中、組織の持つデータやシステムを守るためのアプローチも進化しています。これまでは、防御に重点を置いたセキュリティ対策が主流でした。しかし、サイバー攻撃の手法が高度化・巧妙化する現代において、防御だけでは不十分です。そこで注目されているのが、SOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)の強化です。

SOCは、組織のネットワークやシステムに対するセキュリティ監視を行い、リアルタイムで異常を検知するための専門部隊です。また、CSIRTはセキュリティインシデントが発生した際の対応を専門とするチームです。これらのチームが連携することで、サイバー攻撃に対する迅速かつ効果的な対応が可能となります。

防御から検知へのシフト

従来のセキュリティ対策は、ファイアウォールやアンチウイルスソフトウェアを用いた防御が中心でした。これらは外部からの攻撃を防ぐための重要な要素ですが、攻撃手法の多様化に伴い、防御だけでは完全なセキュリティを保つことは難しくなっています。例えば、内部の従業員が意図せずマルウェアをダウンロードしてしまうケースや、フィッシングメールを通じた攻撃など、防御の範囲を超えたリスクが存在します。

そこで、SOCの役割が重要になります。SOCはネットワークトラフィックの監視、ログの分析、不審な活動の検知などを通じて、リアルタイムでセキュリティインシデントを発見します。具体的には、異常な通信パターンの検知や、未知のマルウェアの挙動分析などが挙げられます。これらにより、潜在的な脅威を早期に検知し、迅速な対応が可能となります。

対応の強化

検知だけでなく、インシデント発生後の対応も極めて重要です。CSIRTはインシデント対応計画を策定し、発生したインシデントに対する迅速な対応を行います。具体的には、被害の範囲を特定し、影響を最小限に抑えるための措置を講じ、復旧作業を実施します。また、インシデント後のフォレンジック調査を通じて、攻撃の手法や経路を解明し、再発防止策を講じることも重要です。

SOC/CSIRTの連携強化

SOCとCSIRTの連携が強化されることで、より効果的なセキュリティ体制が実現します。SOCが検知した異常を迅速にCSIRTへ報告し、CSIRTが即座に対応を開始するというフローが確立されれば、被害を最小限に抑えることができます。さらに、両者が定期的に情報共有や共同トレーニングを行うことで、組織全体のセキュリティ意識と対応力が向上します。当社では、現在、SOCの監視対象をPC、オンプレミスのサーバ及びクラウド環境まで拡大完了しており、今後、制御系システムへと拡大していくことを目指しています。

製造技術を守る

OTセキュリティの強化

IT(情報技術)は主にデータの保存、処理、通信を行うシステムを差し、ビジネスプロセスを支えるための技術です。一方、OT(オペレーショナルテクノロジー)は、生産設備や機器の制御、監視を行うシステムであり、工場やプラントの稼働を直接的に支える技術です。この違いから、OTシステムはリアルタイム性や高い可用性が求められるとともに、一度導入されると長期間にわたり変更が難しいという特性があります。OT環境も近年のデジタル化やIoTの進展に伴い、サイバー攻撃のターゲットとなるリスクが増大しています。OTシステムが一度でも攻撃を受けると、生産ラインの停止や製品品質の低下、場合によっては人命に関わる重大な事故を引き起こす可能性があります。そのため、OTセキュリティの強化は製造業にとって最優先課題となっています。

OTセキュリティの課題

OT環境におけるセキュリティの課題は多岐にわたります。まず、OTシステムは長期間稼働することが前提となっているため、古い技術やソフトウェアが多く使われており、これが脆弱性を生む原因となります。加えて、OTシステムは一般的にインターネットに接続されていない閉鎖的なネットワークで運用されることが多いため、外部からの攻撃に対する防御策が不十分な場合があります。

また、ITとOTの統合が進む中で、ITシステム経由での攻撃リスクも増加しています。例えば、ITネットワークを経由したマルウェア感染がOTシステムに広がるケースや、リモートアクセスを利用した不正操作のリスクが高まっています。これらの課題に対処するためには、ITとOTの融合を前提にしたセキュリティ対策が必要です。

具体的なセキュリティ強化策

OTセキュリティ強化策は、以下のとおりです。当社では、OTセキュリティのガイドラインを2023年度に策定し、今後順次対策を実施することを計画しています。

- ネットワークセグメンテーション: OTネットワークとITネットワークを明確に分離し、不必要な通信を遮断することで、攻撃の拡散を防ぎます。

- アクセス制御: OTシステムへのアクセス権限を厳格に管理し、最小権限の原則に基づいたアクセス制御を実施します。

- パッチ管理: OTシステムのソフトウェアやファームウェアを定期的に更新し、既知の脆弱性を修正します。ただし、パッチ適用にはシステムの安定稼働を確保するための慎重な計画が必要です。

- 監視と検知: OTネットワークの監視を強化し、異常な活動や不審な挙動をリアルタイムで検知する体制を整えます。

- インシデント対応計画: サイバーインシデントが発生した際の対応手順を明確に定め、定期的に訓練を実施します。